혹시나 해당 프로그램이 없다면 진행이 힘드니 다운로드 받아주시기 바란다.

여기서 Wireshark는 실시간으로 패킷을 받아내는 작업을 하고 저장할 수 있다. WinPcap은 이 저장한 파일을 읽어낼 수 있다. 따라서 2가지 모두 필요하니 꼭 갖춰 두자.

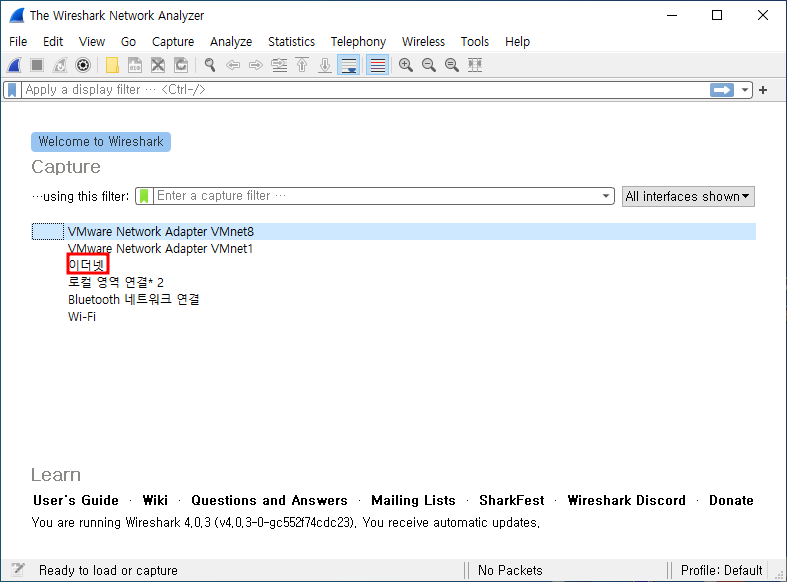

패킷 추출하기

더블 클릭

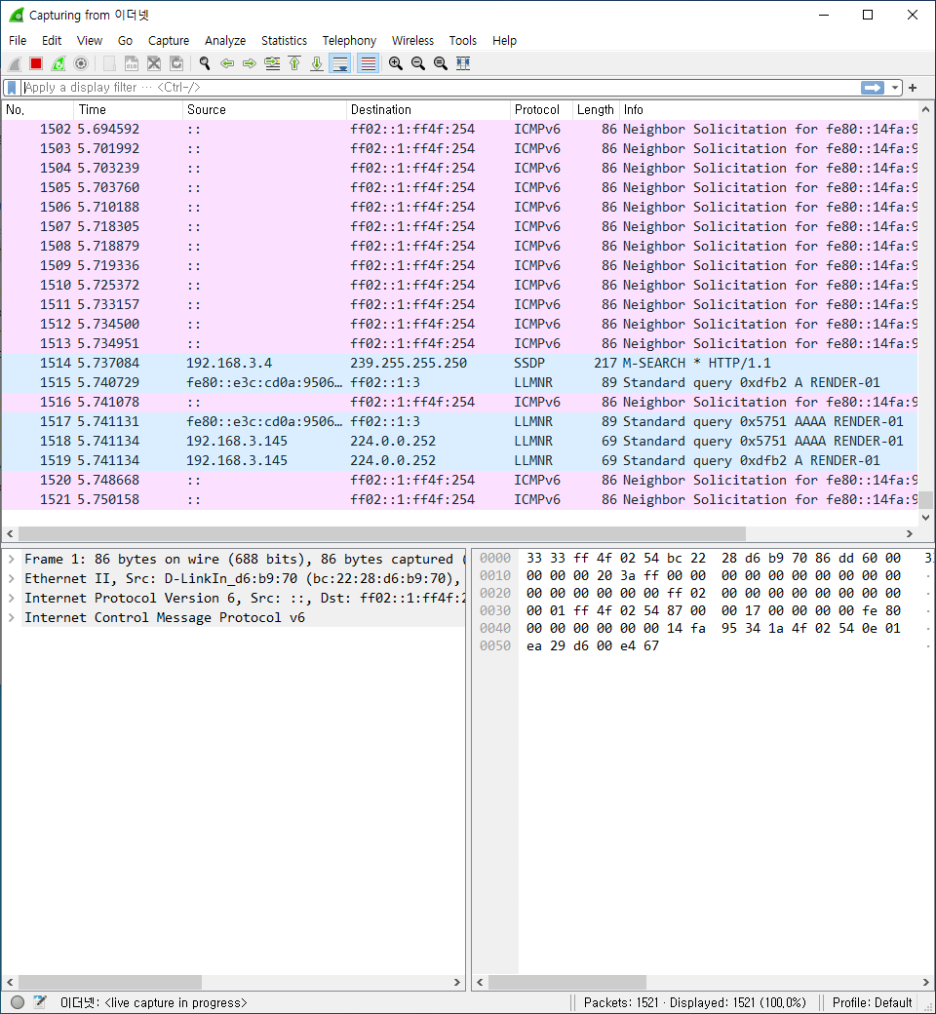

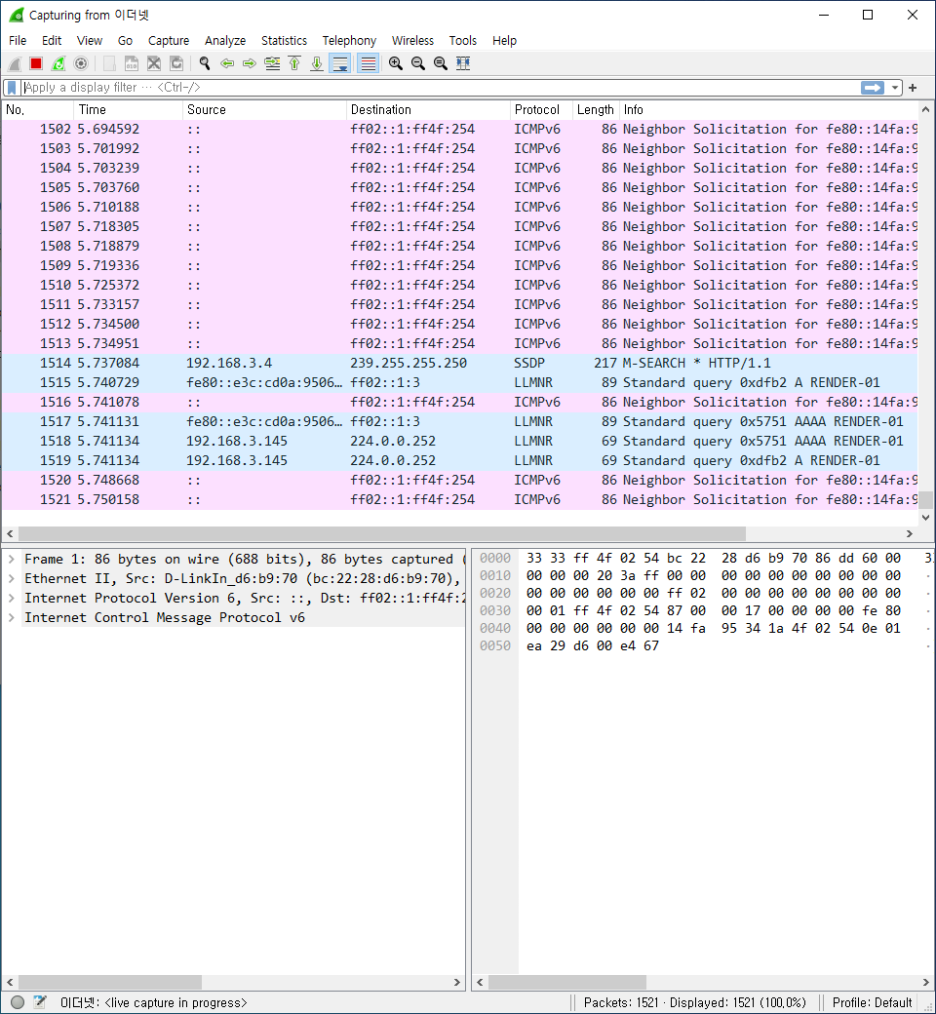

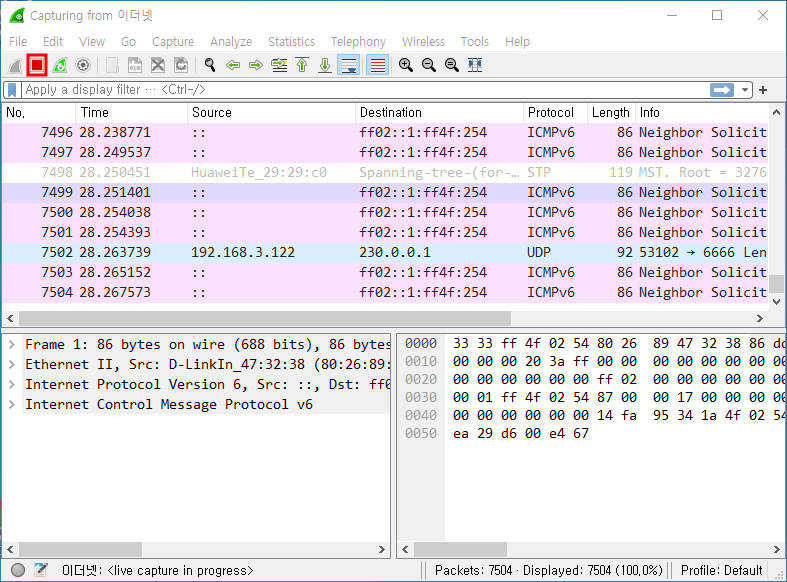

이런 화면이 나오는데 패킷을 열심히 모으고 있다.

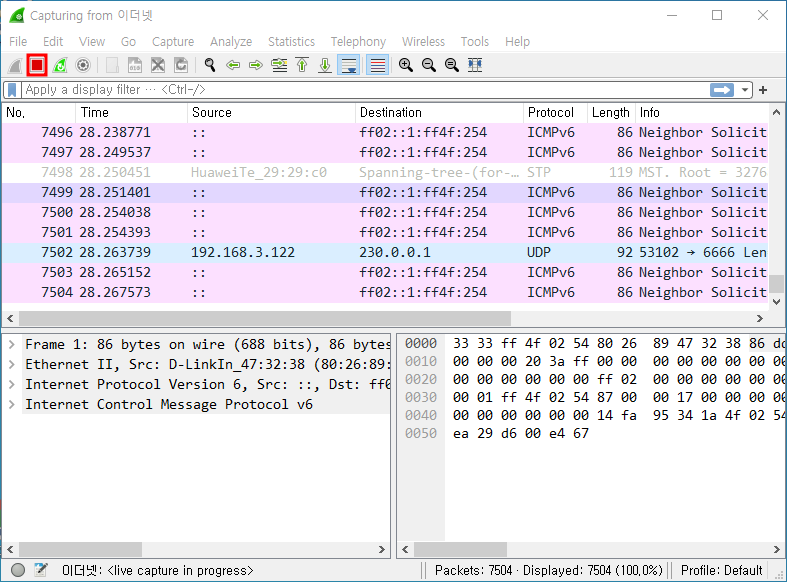

필요한 만큼 모았다면 정지 버튼 클릭

패킷 분석하기 1

보내고 추출하기

이번에 해볼 것은 내가 핑을 상대에게 보내고 그 패킷이 어떤식으로 이루어져 있는지 확인해볼 것이다.

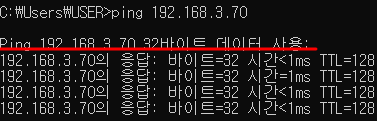

내 IP : 192.168.3.188

상대 IP : 192.168.3.70

상대에게 핑을 보내고 이동된 조각을 찾아보자. 먼저 추출을 시작한다.

필요한 만큼 모았다면 정지 버튼 클릭

핑을 보내고 중지를 누른다.

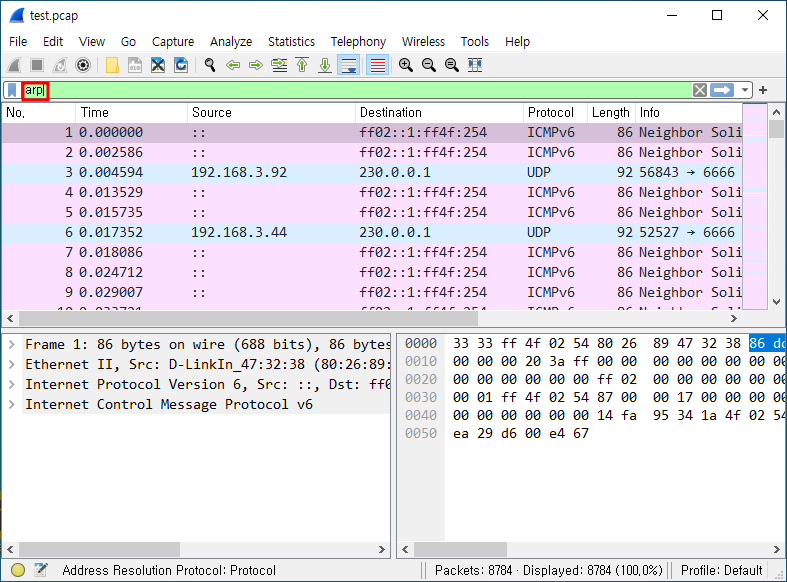

검색창에 arp 검색

검색해보면 ping을 보낸 정보가 있다.

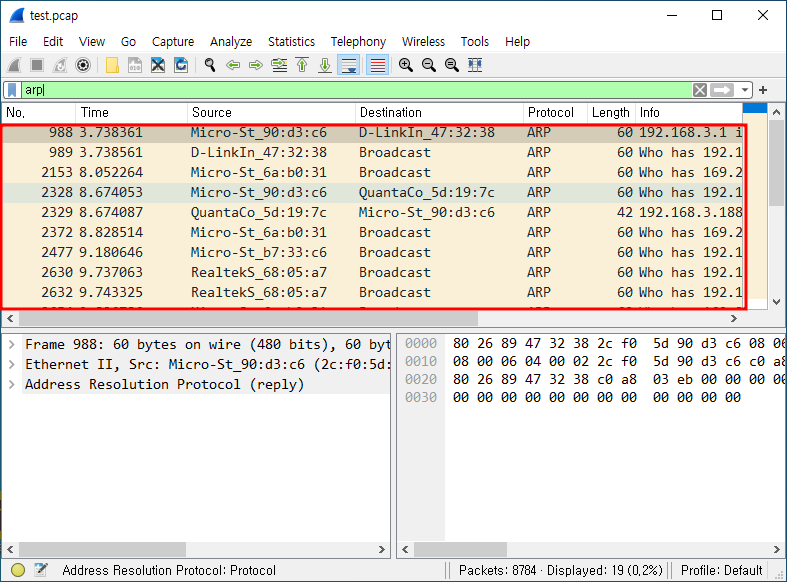

60 who has 192.~~

42 192.168.~~

와 같은 구성을 찾을 수 있는데 순서는 다음과 같다.

1. ping 192.168.3.70

2. 누가 이 아이피를 가지고 있지? > 60 who has 192.~~

3. 그거 난데 (대답) > 42 192.168.~~

이제 이 패킷의 구성을 알아보는 것만 남았다.

패킷의 구성

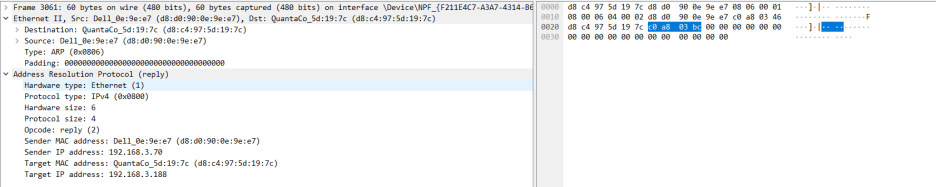

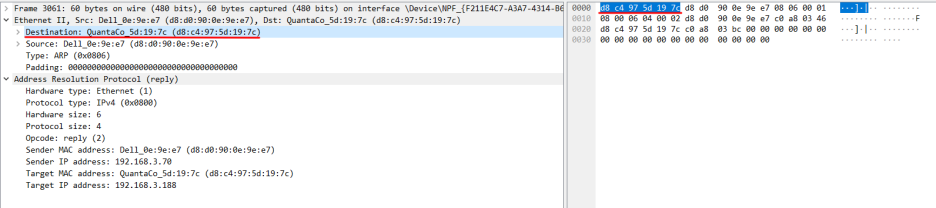

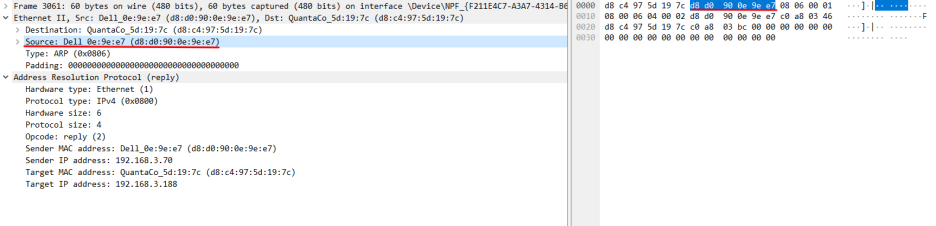

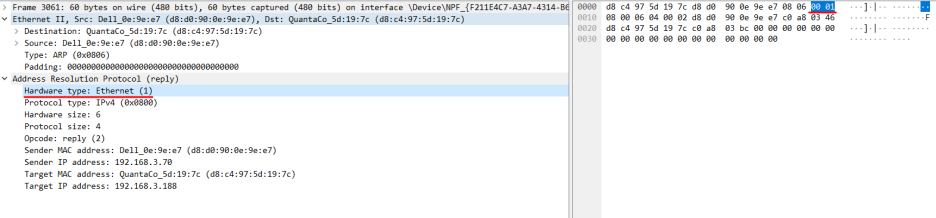

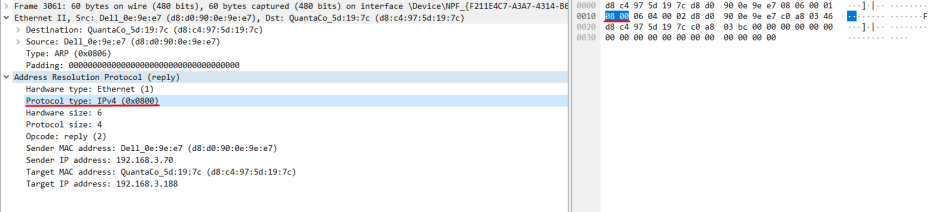

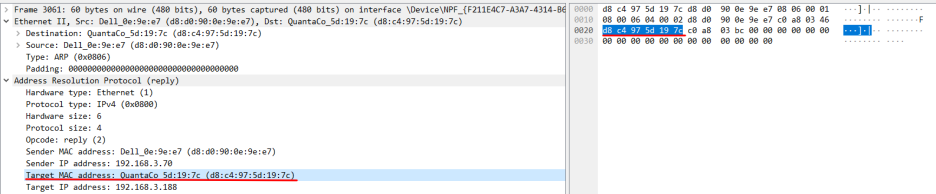

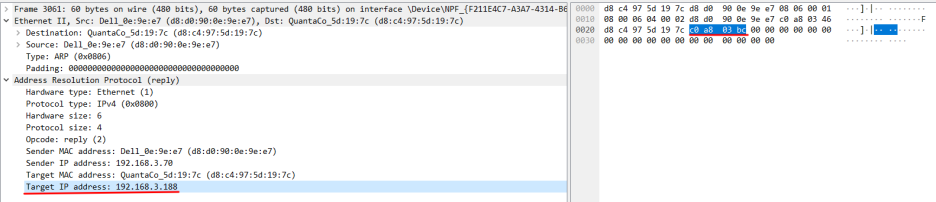

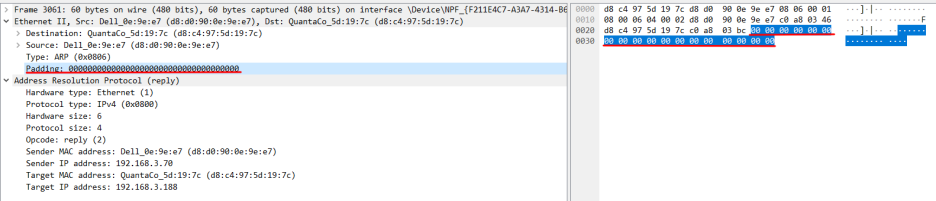

위와 같이 확인할 패킷을 찾아 클릭하면 아래와 같은 화면이 나올 것이다. 오른쪽은 16진수 데이터로 이루어져있고, 왼쪽은 우리가 보기 쉽게 해석해줬다고 생각하면 편할 것이다. 이제 이 구성을 알아보자.

1. Destination

패킷이 전송되는 목적지를 나타낸다. 패킷의 목적지는 패킷이 전송되는 물리적인 네트워크 주소나, 논리적인 주소(IP 주소, MAC 주소 등) 중 하나일 수 있다. 목적지 주소는 패킷의 전송 경로를 결정하는 중요한 역할을 한다.

2. Source

패킷의 출발지를 나타낸다. 출발지는 패킷을 생성하고 전송하는 시스템의 물리적인 네트워크 주소나, 논리적인 주소(IP 주소, MAC 주소 등) 중 하나일 수 있다. 출발지 주소는 패킷이 전송되는 경로와 함께 패킷을 생성하는 시스템을 식별하는 역할을 한다.

3. Hardware type

패킷이 전송되는 물리적인 네트워크 타입(MAC 주소)을 나타낸다. 예를 들어, Ethernet, Token Ring 등이 있다.

4. Protocol type

패킷이 사용하는 프로토콜의 종류를 나타낸다. 예를 들어, TCP, UDP, ICMP 등이 있다.

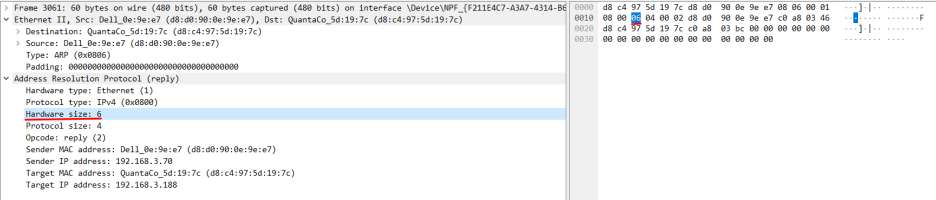

5. Hardware size

패킷의 전체 길이를 나타낸다. 패킷의 길이는 Payload(페이로드) + Header(헤더) + Trailer(트레일러)로 구성된다.

6. Protocol size

패킷 내에서 프로토콜이 차지하는 길이를 나타낸다.

7. Opcode

패킷 내에서 수행하려는 작업을 나타낸다. Opcode는 패킷의 종류에 따라 다양한 값을 가질 수 있다.

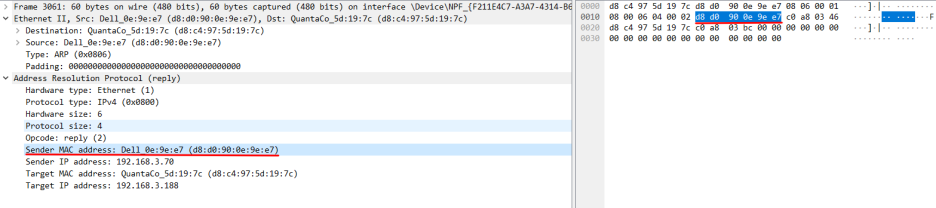

8. Sender MAC address

신호를 보낸 사람의 MAC 주소이다.

9. Sender IP address

신호를 보내는 사람의 IP 주소이다.

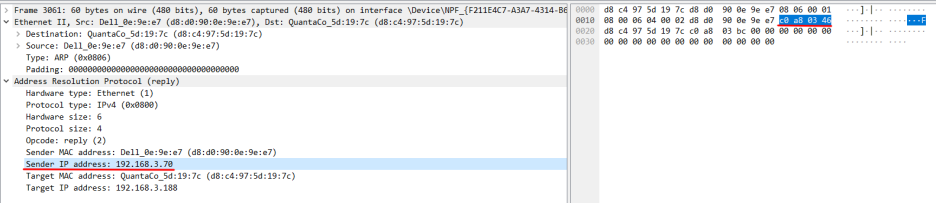

10. Target MAC address

신호를 받는 사람의 MAC 주소이다.

11. Target IP address

신호를 받는 사람의 IP 주소이다.

12. Padding

패킷 내의 공백 영역을 나타낸다. 패킷의 크기를 일정하게 유지하기 위해 사용된다.

이상으로 패킷의 구성 요소를 알아보았다. 이쯤되니 머리가 터져버릴 것 같다. 그래도 어쩌겠는가 해야지... IT 종사자들에게 깊은 찬사를 보내며 글을 마친다.

'Network > Packet 분석' 카테고리의 다른 글

| [Network] 물리적 주소(MAC)와 논리적 주소(IP) (0) | 2023.03.02 |

|---|---|

| WinPcap 다운로드 (0) | 2023.03.01 |

| Wireshark 다운로드 (0) | 2023.03.01 |