목차

- 인스턴스와 AMI

- EC2(Amazon Elastic Compute Cloud)

- 인스턴스

- AMI(Amazon Machine Images)

- EC2(Amazon Elastic Compute Cloud)

- EBS와 네트워크 및 보안

- 로드 밸런싱과 Auto Scaling

- 로드 밸런싱

- Auto Scaling

EBS(Elatic Block Store)

EBS(Amazon Elastic Block Store)는 Amazon Elastic Compute Cloud(EC2) 인스턴스와 함께 사용하도록 설계된 고성능 블록 스토리지 서비스입니다. 영구 저장소를 제공하므로 인스턴스가 중지되거나 종료되어도 데이터가 손실되지 않습니다. 주로 데이터베이스, 파일 시스템 또는 원시 블록 수준 스토리지에 대한 액세스가 필요한 애플리케이션에 사용됩니다.

EBS의 주요 특징

- 내구성 및 가용성

EBS 볼륨은 가용성과 안정성이 뛰어나도록 설계되었습니다. EBS 볼륨 데이터는 AWS 가용성 영역의 여러 서버에 복제되어 단일 구성 요소의 장애로 인한 데이터 손실을 방지합니다. - 크기 및 성능

EBS 볼륨은 1기가바이트에서 16테라바이트 크기까지 프로비저닝할 수 있습니다. EBS는 성능 특성과 가격이 다른 여러 볼륨 유형을 제공하므로 스토리지 성능과 비용을 애플리케이션의 요구 사항에 맞게 조정할 수 있습니다. - 데이터 수명주기 관리

Amazon EBS는 백업 목적으로 S3에 대한 특정 시점 스냅샷을 지원합니다. 이러한 스냅샷은 증분 방식이므로 마지막 스냅샷 이후의 변경 사항만 캡처하므로 백업 시간과 비용을 절감할 수 있습니다. - 암호화

암호화된 EBS 볼륨을 생성하여 미사용 데이터에 대한 보안 및 규정 준수 요건을 충족할 수 있습니다. 암호화 및 암호 해독은 투명하게 처리되며 EBS 볼륨 성능에 영향을 미치지 않습니다. - 탄력성

필요에 따라 볼륨 크기를 늘리거나, 볼륨 유형을 수정하거나, EBS 볼륨의 성능을 조정할 수 있습니다.

EBS 볼륨은 데이터베이스, 파일 시스템 또는 원시 블록 수준 스토리지에 대한 액세스가 필요한 애플리케이션과 성능 및 비용에 대한 미세 조정이 필요한 애플리케이션에 특히 적합합니다.

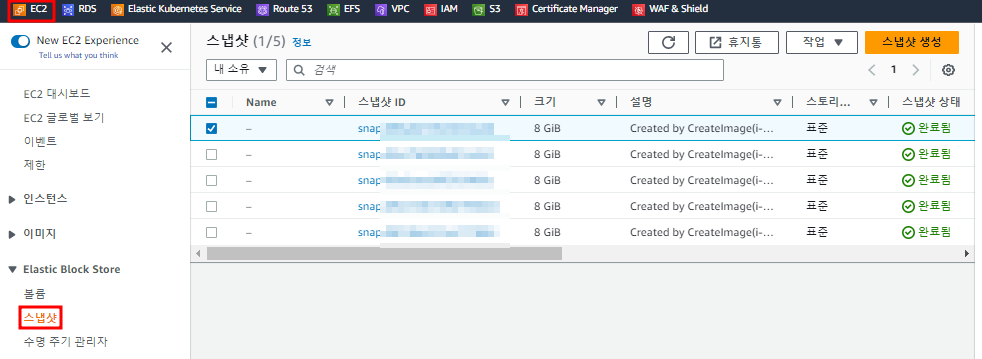

EBS 스냅샷

Elastic Block Store(EBS) 스냅샷은 데이터의 특정 시점 복사본으로, 재해 복구, 마이그레이션, 규정 준수 및 백업 규정 준수 개선에 사용할 수 있는 일종의 백업입니다.

EBS 스냅샷은 스냅샷 명령이 실행되는 시점에 EBS 볼륨의 데이터 상태를 캡처하므로 증분 백업을 제공하므로 가장 최근 스냅샷 이후에 변경된 장치의 블록만 저장됩니다.

EBS 스냅샷의 작동 방식은 다음과 같습니다.

- 만들기

언제든지 EBS 볼륨의 스냅샷을 생성할 수 있습니다. 스냅샷이 생성되는 동안에도 볼륨을 계속 사용할 수 있지만, 스냅샷을 생성하는 동안에는 성능이 약간 저하될 수 있습니다. 스냅샷을 만드는 데 걸리는 시간은 볼륨의 크기와 워크로드의 특성에 따라 다릅니다.

- 스토리지

EBS 스냅샷은 내구성을 위해 설계된 Amazon S3에 저장됩니다. EBS 스냅샷은 S3에 저장되지만 S3 콘솔에는 표시되지 않습니다. AWS 관리 콘솔의 EBS 섹션, AWS CLI 또는 AWS SDK를 통해 관리할 수 있습니다. - 복원

스냅샷을 사용하여 생성 시 완전히 초기화되어 즉시 사용할 수 있는 새 EBS 볼륨을 생성할 수 있습니다. 또한 AWS 리전 간에 스냅샷을 복사할 수 있으므로 지리적 확장, 데이터 센터 마이그레이션 및 재해 복구를 위해 리전 간에 쉽게 확장할 수 있습니다. - 비용

스냅샷에 사용된 스토리지 양에 따라 요금이 청구됩니다. 스냅샷은 증분 방식으로 사용되므로 스냅샷을 삭제해도 요금이 항상 줄어드는 것은 아닙니다. 예를 들어, 스냅샷 체인의 중간에서 스냅샷을 삭제해도 데이터는 다음 스냅샷으로 전송되며 이에 대한 요금이 계속 청구됩니다. - 암호화

암호화된 볼륨의 스냅샷은 자동으로 암호화됩니다. 암호화된 스냅샷에서 생성된 볼륨도 자동으로 암호화됩니다.

데이터를 보호하고 재해 복구를 활성화하려면 EBS 스냅샷을 정기적으로 생성하는 것을 잊지 마세요. 아마존 데이터 라이프사이클 매니저 정책을 사용하여 EBS 스냅샷 생성을 자동화할 수 있습니다.

네트워크 및 보안

EC2의 네트워크 보안은 네트워크 트래픽을 제어하고 가상 네트워크에서 인스턴스를 격리하는 기능의 조합을 통해 구현됩니다.

- 보안 그룹(Security Group)

- 탄력적 IP(EIP)

- 배치 그룹(Placement groups)

- 키 페어(key pair)

- 네트워크 인터페이스(Network Interface)

1. 보안 그룹(Security Group)

Amazon EC2의 보안 그룹은 네트워크 보안의 기본 요소입니다. 보안 그룹은 기본적으로 인스턴스가 인바운드 및 아웃바운드 트래픽을 제어하기 위한 가상 방화벽 역할을 합니다.

- 보안 그룹의 구성은 다음과 같습니다.

- 기본 보안 그룹(Default Security Group)

새 Amazon VPC를 만들면 기본 보안 그룹이 자동으로 생성됩니다. 인스턴스를 시작할 때 다른 보안 그룹을 지정하지 않으면 인스턴스가 자동으로 기본 보안 그룹에 연결됩니다.

- 규칙(Rules)

각 보안 그룹에는 언제든지 수정할 수 있는 규칙 집합이 포함되어 있습니다. 규칙은 특정 유형의 인바운드 또는 아웃바운드 트래픽을 허용하거나 거부할 수 있습니다. 예를 들어 모든 IP 주소에서 HTTP 트래픽(포트 80)을 허용하는 인바운드 규칙과 홈 IP 주소에서 SSH 트래픽(포트 22)만 허용하는 다른 규칙이 있을 수 있습니다.

- 상태 저장 검사(Stateful Inspection)

보안 그룹은 스테이트풀입니다. 즉, 인스턴스에서 요청을 보내면 인바운드 보안 그룹 규칙에 관계없이 해당 요청에 대한 응답 트래픽이 자동으로 유입되도록 허용됩니다. - 탄력성(Elasticity)

보안 그룹은 탄력적이기 때문에 언제든지 보안 그룹의 규칙을 쉽게 수정할 수 있습니다. 새 규칙은 보안 그룹과 연결된 모든 인스턴스에 자동으로 적용됩니다.

- 하나 이상의 인스턴스(One or More Instances)

여러 인스턴스를 단일 보안 그룹에 연결할 수 있으며, 여러 보안 그룹을 단일 인스턴스에 연결할 수 있습니다. - 권한(Permissions)

기본적으로 보안 그룹은 모든 아웃바운드 트래픽(즉, 인스턴스에서 인터넷으로)을 허용하고 모든 인바운드 트래픽(즉, 인터넷에서 인스턴스로)을 거부합니다. 이러한 기본 규칙을 수정하여 특정 요구 사항을 충족할 수 있습니다. - 각 VPC마다 다름(Different for Each VPC)

보안 그룹은 각 VPC에 고유합니다. 따라서 각 보안 그룹 규칙은 동일한 VPC의 보안 그룹만 참조할 수 있습니다.

- 기본 보안 그룹(Default Security Group)

VPC에서 인스턴스를 시작한 후에는 해당 인스턴스의 보안 그룹을 변경할 수 있다는 점을 기억하세요. 변경 사항은 인스턴스에 자동으로 적용됩니다.

탄력적 IP(EIP)

Elastic IP 주소(EIP)는 Amazon EC2의 동적 클라우드 컴퓨팅을 위해 설계된 정적, 공용 IPv4 주소입니다. 그러나 기존의 정적 IP 주소와 달리, Elastic IP 주소를 사용하면 공용 IP 주소를 계정의 모든 인스턴스에 프로그래밍 방식으로 다시 매핑하여 인스턴스 또는 가용성 영역 장애를 마스킹할 수 있습니다.

- EIP의 특징은 다음과 같습니다.

- 정적 IP 주소

Elastic IP 주소는 동적 클라우드 컴퓨팅을 위해 설계된 정적 IPv4 주소입니다. - 인터넷에서 연결할 수 있습니다

인스턴스에 공용 IP 주소가 없는 경우, Elastic IP 주소를 인스턴스와 연결하여 인터넷과의 통신을 활성화할 수 있습니다. - 리매핑 가능

인스턴스 장애 발생 시 AWS 계정의 다른 인스턴스에 Elastic IP 주소를 신속하게 다시 매핑하여 애플리케이션의 가용성을 보장할 수 있습니다. - 인스턴스 중지/종료해도 자동으로 연결이 해제되지 않습니다

EC2 인스턴스와 연결된 기본 공용 IP 주소와 달리, 인스턴스를 중지하거나 종료할 때 EIP는 연결이 해제되지 않습니다. 명시적으로 선택한 경우에만 연결이 해제됩니다. - 관련 비용

실행 중인 인스턴스와 연결되어 있는 동안에는 EIP에 대한 비용이 없지만, 실행 중인 인스턴스와 연결되어 있지 않거나 중지된 인스턴스 또는 연결되지 않은 네트워크 인터페이스와 연결되어 있는 경우 AWS는 소액의 시간당 요금을 부과합니다.

- 정적 IP 주소

Elastic IP 주소를 인스턴스 또는 기본 네트워크 인터페이스에 연결하면 인스턴스의 현재 공용 IP 주소가 Amazon의 공용 IP 주소 풀에 공개되며 재사용할 수 없다는 점에 유의하세요.

AWS 계정에 Elastic IP를 할당하려면 Amazon EC2 콘솔, 명령줄 인터페이스(CLI) 또는 Amazon EC2 API를 사용할 수 있습니다. Elastic IP 주소를 할당하고 나면 모든 인스턴스 또는 네트워크 인터페이스와 연결할 수 있습니다.

배치 그룹(Placement groups)

배치 그룹은 단일 가용성 영역 내에서 인스턴스를 논리적으로 그룹화하는 것입니다. 배치 그룹을 사용하면 애플리케이션이 HPC 애플리케이션에서 흔히 볼 수 있는 긴밀하게 결합된 노드 간 통신에 필요한 전체 구간 대역폭과 저지연 네트워크 성능을 확보할 수 있습니다.

AWS는 다음 세 가지 유형의 배치 그룹을 제공합니다.

- 클러스터

가용 영역 내에서 인스턴스를 서로 가깝게 묶습니다. 이 전략을 통해 워크로드는 일반적으로 HPC 애플리케이션에서 볼 수 있는 긴밀하게 결합된 노드 간 통신에 필요한 저지연 네트워크 성능을 달성할 수 있습니다. - 스프레드

기본 하드웨어에 인스턴스를 분산합니다(가용성 영역당 그룹당 최대 7개 인스턴스). 서로 분리된 상태로 유지해야 하는 중요 인스턴스 수가 적은 애플리케이션에 권장됩니다. - 파티션

가용성 영역 내의 여러 파티션에 인스턴스를 분산합니다. 각 파티션에는 자체 랙 세트가 있습니다. 각 랙에는 자체 네트워크와 전원이 있습니다. 이 방법은 Hadoop, Cassandra, Kafka와 같은 대규모 분산 및 복제 워크로드에 권장됩니다.

배치 그룹에 여러 인스턴스 유형을 시작할 수 있지만, 배치 그룹 전체에서 동일한 인스턴스 유형을 사용하는 것이 좋습니다. 인스턴스 유형에 따라 인스턴스의 네트워크 성능과 지연 시간이 달라질 수 있기 때문입니다.

또한 배치 그룹의 성능 이점을 최대한 활용하려면 네트워킹 기능이 향상되고 동일한 가용 영역에 있는 인스턴스 사용을 고려해야 합니다.

마지막으로, 배치 그룹을 만들거나 사용하는 데는 비용이 들지 않는다는 점을 명심하세요. 그러나 구성에 따라 데이터 전송 및 Amazon EC2 인스턴스 사용과 관련된 비용이 발생할 수 있습니다.

키 페어(key pair)

Amazon EC2는 공개 키 암호화를 사용하여 로그인 정보를 암호화하고 해독합니다. 공개 키 암호화는 공개 키를 사용하여 비밀번호와 같은 데이터를 암호화한 다음 수신자가 개인 키를 사용하여 데이터를 해독하는 방식입니다.

키 쌍은 이 공개 키 암호화의 일부이며, AWS는 인증 정보를 처리하는 안전하고 편리한 방법으로 키 쌍을 사용합니다. 특히 키 쌍은 EC2 인스턴스에 안전하게 연결하는 데 사용됩니다.

- 키 쌍은 개인 키와 공개 키로 구성됩니다.

- 개인 키

개인 키는 키 쌍에서 안전하게 보관하고 다른 사람과 절대 공유하지 않는 부분입니다. 공개 키로 암호화된 정보를 해독하는 데 사용됩니다. AWS는 새 키 쌍을 생성할 때 .pem 파일을 제공합니다. 이 .pem 파일에는 개인 키가 포함되어 있습니다. - 공개 키

공개 키는 AWS가 보관하는 키 쌍의 일부입니다. EC2 인스턴스를 시작할 때 사용하려는 키 쌍의 이름을 지정합니다. 그러면 AWS가 공개 키로 인스턴스를 구성합니다. 공개 키는 SSH 사용자 이름 및 비밀번호와 같은 데이터를 암호화하는 데 사용되며, 해당 개인 키로만 암호를 해독할 수 있습니다.

- 개인 키

인스턴스에 로그인하려면 로그인 정보를 해독하는 데 사용하는 개인 키가 있어야 합니다. 인스턴스 저장소 지원 인스턴스의 개인 키를 분실하면 인스턴스에 액세스할 수 없으므로 해당 인스턴스를 종료하고 다른 인스턴스를 시작해야 합니다. EBS 지원 인스턴스의 경우 인스턴스를 중지하고 루트 볼륨을 분리하여 다른 인스턴스에 연결한 후 필요한 변경을 수행한 다음 원래 인스턴스에 다시 연결할 수 있습니다.

사용자는 자신의 키 쌍을 관리할 책임이 있으며, AWS는 사용자의 개인 키 사본을 보관하지 않는다는 점에 유의하시기 바랍니다.

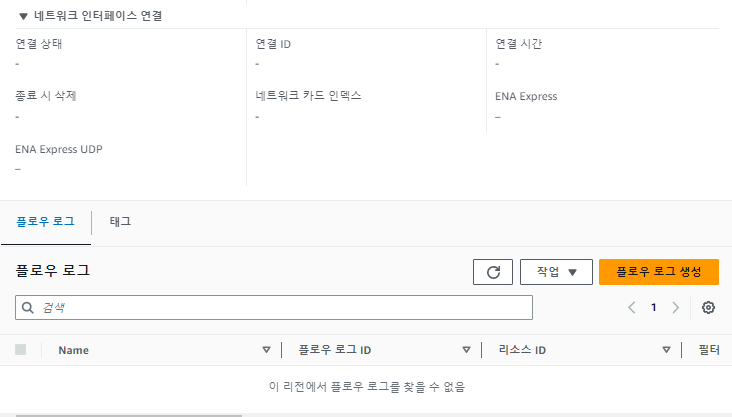

네트워크 인터페이스(Network Interface)

Amazon EC2에서 네트워크 인터페이스(Elastic 네트워크 인터페이스 또는 ENI라고도 함)는 VPC의 인스턴스에 연결할 수 있는 가상 네트워크 인터페이스입니다.

각 네트워크 인터페이스는 VPC 내의 서브넷과 연결됩니다. 네트워크 인터페이스에는 다음과 같은 속성이 포함될 수 있습니다.

- 기본 개인 IPv4 주소

네트워크 보안 규칙에서 허용하는 경우 인터넷을 통해 액세스할 수 있는 네트워크 인터페이스와 연결된 기본 IP 주소입니다. - 하나 이상의 보조 비공개 IPv4 주소

이러한 주소를 수동으로 할당하거나 Amazon이 자동으로 할당하도록 할 수 있습니다. - 프라이빗 IPv4 주소당 하나의 Elastic IP(EIP) 주소

이 주소는 AWS 계정에 할당되는 정적 공용 IPv4 주소로, 네트워크 인터페이스와 연결할 수 있습니다. - 하나 이상의 IPv6 주소

VPC에 연결된 IPv6 CIDR 블록이 있는 경우 네트워크 인터페이스에 IPv6 주소를 할당할 수 있습니다. - 하나 이상의 보안 그룹

네트워크 인터페이스에 대한 인바운드 및 아웃바운드 네트워크 트래픽을 제어하는 규칙 집합입니다. - MAC 주소

네트워크 인터페이스에 자동으로 할당됩니다. - 소스/대상 확인 플래그

기본적으로 네트워크 인터페이스는 소스/대상 확인을 수행합니다. 즉, 네트워크 인터페이스가 송수신하는 모든 트래픽의 소스 또는 대상인지 확인합니다. 그러나 NAT 인스턴스와 같이 트래픽을 라우팅하기 위한 인스턴스에서는 이 설정을 비활성화할 수 있습니다. - 설명: 선택적으로 네트워크 인터페이스에 대한 설명을 제공할 수 있습니다.

네트워크 인터페이스는 시작 시 또는 그 이후 언제든지 인스턴스에 연결할 수 있습니다. 인스턴스가 실행 중이거나 중지된 경우 보조(ethN) 네트워크 인터페이스를 분리할 수 있습니다. 그러나 기본(eth0) 네트워크 인터페이스는 분리할 수 없습니다.

한 인스턴스에서 다른 인스턴스로 네트워크 인터페이스를 이동하면 네트워크 트래픽이 새 인스턴스로 리디렉션됩니다. 모든 인스턴스 유형이 여러 네트워크 인터페이스를 지원하는 것은 아닙니다. 인스턴스 유형에 따라 사용할 수 있는 네트워크 인터페이스의 수에 대한 자세한 내용은 Amazon EC2 인스턴스 유형을 참조하세요.

'AWS' 카테고리의 다른 글

| [AWS Cloud 이론] IAM(Identity and Access Management) 구성 (0) | 2023.05.21 |

|---|---|

| [AWS Cloud 이론] EC2의 구성요소(3. 로드 밸런싱과 Auto Scaling) (0) | 2023.05.21 |

| [AWS Cloud 이론] EC2의 구성요소 (1. 인스턴스와 AMI) (0) | 2023.05.21 |

| [AWS Cloud] RDS(Relational Database Service) 생성하기 (0) | 2023.05.20 |

| [AWS Cloud] Auto Scaling 생성하기 (0) | 2023.05.20 |