tip. 보안에 관해 이야기할 때 보안 시스탬을 이야기 하기보다 약한 부분을 어떻게 보안을 강화했는지 이야기합니다. 보안 시스템의 테크니컬한 부분은 시스템의 능력이지 엔지니어의 능력이라고 보기 어렵습니다. 따라서 애플리케이션에서 보안이 약한 부분을 어떤 방향으로 개선했다는 방향으로 이야기 하는것이 바람직합니다.

심층 방어

심층 방어는 다중 보안 계층을 만드는 데 중점을 둔 전략입니다.

다중 보안 제어를 포함하는 심층 방어 접근 방식을 모든 계층에 적용합니다.예를 들어 네트워크 엣지, VPC, 로드 밸런싱과 모든 인스턴스, 컴퓨팅 서비스, 운영체제, 애플리케이션, 코드에 심층 방어를 적용해야 합니다. 애플리케이션 보안 또한 인스턴스 보안 못지않게 중요하기 때문입니다.

위 예시에서 여러 사용자가 S3 버킷의 문서를 액세스를 시도합니다. 각 사용자가 AWS에 액세스하기 위해 수임하는 사용자 또는 역할에 자격 증명 기반 정책이 배정되어야 합니다. 해당 정책이 배정되면 리소스 기반 정책 계층이 차례로 적용됩니다. 사용자는 이러한 방식으로 태스크에 필요한 문서를 액세스할 수 있습니다.

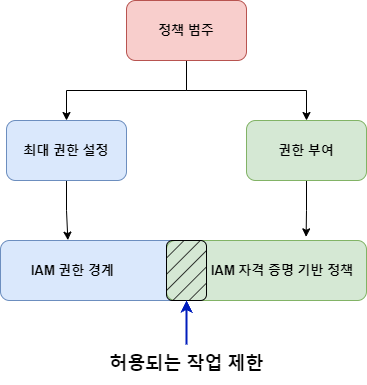

IAM 권한 경계

AWS에서는 IAM의 권한 경계를 지원합니다. 권한 경계는 관리형 정책을 고려하여 자격 증명 기반 정책이 IAM 엔터티에 부여할 수 있는 최대 권한을 설정하는 고급 기능입니다. 권한 경계는 필터 역할을 합니다.

엔터티의 권한 경계에 따라 엔터티는 자격 증명 기반 정책 기반 정책 및 관련 권한 경계 모두에서 모두 허용하는 작업만 수행하도록 허용합니다.

위에서 볼 수 있듯이 권한 경계를 사용하면 IAM 엔터티의 액세스 권한을 보다 세밀하게 제어할 수 있습니다. 위 그림을 예를 들어, IAM 엔터티에 특정 리소스에 대한 액세스 권한을 부여하는 정책이 있다고 가정합니다. 이 정책은 IAM 엔터티가 해당 리소스에 대한 모든 작업을 수행할 수 있도록 허용합니다. 그러나 권한 경계를 사용하여 IAM 엔터티가 해당 리소스에 대한 특정 작업을 수행하는 것을 허용하지 않을 수 있습니다.

이 기능은 특정 리소스에 대한 액세스 권한을 부여하되 특정 작업, 시간, 위치를 제한해 좀 더 새밀한 권한 조정을 위해 사용됩니다.

다중 계정

조직에서 AWS 사용 범위가 확대되면 다음과 같은 이유로 다중 계정 구조를 생성해야 할 수 있습니다. (보통 조직의 크기가 커지면 커질수록 다중 계정 사용은 필수화 된다고 합니다.)

- 분류 및 검색을 위해 리소스를 그룹화

- 논리적 경계를 통해 보안 태세를 개선

- 무단 액세스가 발생할 경우 잠재적 영향을 제한

- 다양한 환경에 대한 사용자 액세스를 간편하게 관리

AWS Organuzations

상황 1. 미사용

IAM 정책은 단일 계정의 개별 보안 주체에만 적용됩니다. 또한, 제한을 적용하는 정책은 각 계정 내에서 관리를 해야합니다. 때문에 청구서 또한 여러개를 생성해야 합니다. 소규모에서는 상관이 없을 수 있으나 조직이 점점 커진다면 관리가 점점 힘들어질 것입니다.

상황 2. 사용

Organizations를 통해 계정을 조직 단위(OU)로 그룹화하여 계층 구조를 생성합니다. 서비스 제어 정책(SCP)를 통해 OU에 속한 모든 계정의 최대 권한을 제어합니다. 이런 구조를 통해 다음과 같은 이점을 얻을 수 있습니다.

- 모든 AWS 계정을 중앙에서 관리

- 모든 구성원 계정의 요금 통합 결제

- 예산, 보안 또는 규정 준수 요구 충족을 위해 계정을 계층적으로 그룹화

- 각 계정이 액세스할 수 있는 API 작업과 AWS 서비스를 중앙에서 제어 가능

- 조직 계정 내 리소스의 자동 백업을 구성 가능

- IAM 통합 및 지원

- 다른 AWS 서비스와 통합

- 전 세계에서 액세스 가능

- 최종적으로 일관된 데이터 복제

- 무료

SCP

SCP는 조직의 권한을 관라히는 데 사용할 수 있는 조직 정책 유형입니다. SCP의 특징은 다음과 같습니다.

- 조직의 모든 계정에 사용 가능한 최대 권한을 중앙에서 제어합니다.

- 계정이 조직의 액세스 제어 지침을 준수하도록 보장하는 데 도움이 됩니다.

- 모든 기능이 활성화된 조직에서만 사용할 수 있습니다.

만약 조직이 통합 과금 기능만 지원한다면 SCP를 사용할 수 없습니다.

Organizations 엔터티(root, OU, 계정)에 SCP를 연결하면 가드레일이 정의됩니다. SCP는 해당 계정의 IAM 사용자와 역할이 수행할 수 있는 작업에 대한 제한을 설정합니다. 권한을 부여하려면 조직 계정 내의 리소스나 IAM 사용자에게 리소스 기반 정책 또는 자격 증명 기반 정책을 연결해야 합니다. IAM 사용자나 역할이 속한 계정이 조직의 멤버라면 SCP는 해당 사용자나 역할의 유효 권한을 제한합니다.

IAM 정책과 SCP의 상호 작용 방식

위에서 볼 수 있듯이 두 정책 유형에서 모두 명시적으로 허용되어야 액세스가 가능해집니다. 반대로 한쪽에서만 허용된 S3와 IAM 작업은 허용되지 않습니다.

정책을 통한 계층형 방어

보안 주체는 콘솔, AWS API 또는 AWS CLI를 사용하려고 할 때 AWS에 요청을 보냅니다. AWS에서는 여러 리소스를 구성하여 요청 권한을 허용할지 아니면 거부할지를 결정할 수 있습니다.

IAM 엔터티(사용자 or 역할)는 권한 경계에 따라 자격 증명 기반 정책과 권한 경계에서 모두 허용하는 작업만 수행할 수 있습니다. 이 방식을 사용하는 경우 해당 엔터티에 대해 지나치게 높은 수준의 권한이 필요한 작업을 허용하는 IAM 자격 증명 기반 정책 생성을 방지하는 계층이 추가됩니다.

이 또한 최소 권한 원칙을 준수하기 위한 방법입니다. 보안 파트는 여기서 마무리 되었습니다. AWS 아키택트에서 강조되는 부분이 제일 앞에 왔다고 하는데 AWS에서 보안 부분을 정말 중요시 하는 것 같습니다. 특히 최소 권한을 통한 보안이 과장 조금 보태서 페이지마다 나올 정도입니다.

다음은 AWS 네트워킹에 대해 다루겠습니다.

'자격증 > AWS SAA' 카테고리의 다른 글

| [AWS SAA] 8. VPC(Virtual Private Cloud) Part.01 (0) | 2023.07.02 |

|---|---|

| [AWS SAA] 7. IP와 CIDR (0) | 2023.07.02 |

| [AWS SAA] 5. 보안 정책 Part.01 (0) | 2023.07.01 |

| [AWS SAA] 4. 계정 보안 Part.02 (0) | 2023.07.01 |

| [AWS SAA] 3. 계정 보안 Part.01 (0) | 2023.07.01 |