AWS VPC(Virtual Private Cloud)

Amazon VPC는 클라우드의 네트워크 환경입니다. 이를 통해 사용자가 정의한 가상 네트워크 안에서 AWS 리소스를 시작할 수 있습니다. VPC는 AWS 리전 중 하나에 배포되며, 해당 리전 내의 어떤 가용 영역에서나 리소스를 호스트할 수 있습니다.

VPC는 다음과 같은 사용자 환경과 해당 리소스의 격리에 대한 제어 기능을 제공합니다. VPC로 다음과 같은 작업을 수행할 수 있습니다.

- 원하는 IP 주소 범위 선택

- 서브넷 생성

- 라우팅 테이블과 네트워크 게이트웨이 구성

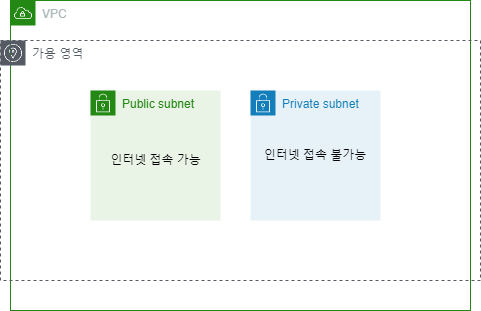

서브넷

서브넷은 VPC 내의 IP 범위입니다. 지정된 서브넷으로 AWS 리소스를 시작할 수 있습니다. 인터넷에 연결되어야 하는 리소스에는 퍼블릭 서브넷을 사용하고, 인터넷에 연결되지 않는 시소스에는 프라이빗 서브넷을 사용해야 합니다. 서브넷은 하나의 가용 영역 안에 포함됩니다.

각 서브넷 CIDR 블록에서 처음 4개와 마지막 IP 주소는 사용할 수 없습니다. 이에 대한 내용은 이전 포스팅에서 확인할 수 있습니다.

퍼블릭 서브넷(Public Subnet)

퍼블릭 서브넷 구성에는 양방향(초대됨/초대되지 않음)으로 트래픽 흐름을 허용합니다. 자동 아웃바운드 라우팅은 적용되지 않으므로 서브넷은 퍼블릭으로 구성해야 합니다.

퍼블릭 서브넷에 필요한 항목은 다음과 같습니다.

- 인터넷 게이트웨이(IG, Internet Gateway): VPC의 리소스와 인터넷 간 통신을 허용합니다.

- 라우팅 테이블(Route Table): 네트워크 트래픽이 전달되는 위치를 결정하는 데 사용되는 규칙(경로) 집합을 포함합니다. 인터넷 게이트웨이로 트래픽을 전송할 수 있습니다.

- 퍼블릭 IP 주소: 인터넷에 액세스 할 수 있는 주소입니다. 퍼블릭 IP 주소 사용 시에는 프라이빗 IP 주소를 모호화할 수 있습니다.

모호화는 어떤 것을 흐리게 하거나, 불명확하게 만드는 것을 말합니다. 퍼블릭 IP 주소를 사용하면 프라이빗 IP 주소를 모호화할 수 있습니다. 즉, 퍼블릭 IP 주소로 프라이빗 IP 주소에 접근할 수 있지만, 프라이빗 IP 주소를 직접 알 수는 없습니다.

프라이빗 서브넷(Private Subnet)

프라이빗 서브넷은 인터넷 간접적으로 액세스를 허용합니다. 트래픽은 프라이빗 네트워크 내에 유지됩니다. EC2(Elastic Compute Cloud) 인스턴스의 네트워크 인터페이스에 새 IP 주소를 수동을 ㅗ배정하는 경우가 아니면 해당 EC2 인스턴스에 배정된 프라이빗 IP 주소는 변경되지 않습니다.

웹 티어 인스턴스는 퍼블릭 서브넷에 배치할 수 있습니다. 하지만 퍼블릭 서브넷에 배치된 로드 밸런서를 기반으로 프라이빗 서브넷 내에 웹 티어 인스턴스를 배치하는 것이 좋습니다. 즉, 서비스는 모두 프라이빗 공간에서 작동시키고 다른 수단을 사용해 연결해주는 것입니다.

인터넷 게이트웨이(Internet Gateway)

인터넷 게이트웨이(이하 IG)는 수평적으로 확장되고 중복적인 고가용성 VPC 구성 요소로, VPC 내 인스턴스와 인터넷 간 통신을 허용합니다. 따라서 네트워크 트래픽에 가용성 위험이나 대역폭 제약이 발생하지 않습니다.

* 수평적 확장?

IG의 용량을 늘리기 위해 IG의 수를 늘리는 것을 말합니다. IG가 수평적으로 확장되기 때문에, VPC의 트래픽이 증가하더라도 IG의 용량을 쉽게 늘릴 수 있습니다.

* 고가용성?

IG가 장애가 발생하더라도 계속 작동할 수 있도록 IG를 여러 개로 복제하는 것을 말합니다. IG가 고가용성을 갖추고 있기 때문에, IG 중 하나가 장애가 발생하더라도 다른 IG가 계속 작동하여 VPC의 가용성을 유지할 수 있습니다.

IG는 다음 2 가지 목적을 위해 사용됩니다.

1. 인터넷 라우팅 가능 트래픽용(인터넷으로 향하는 트래픽)으로 라우팅 테이블에서 대상 제공합니다.

서브넷은 기본적으로 아웃바운드 트래픽을 허용하지 않습니다. VPC는 라우팅 테이블을 사용하여 트래픽을 라우팅할 위치를 결정합니다. VPC가 인터넷 트래픽을 라우팅하도록 허용하려면 인터넷 게이트웨이를 대상 또는 대상 위치로 지정하여 라우팅 테이블에 아웃바운드 경로를 생성합니다.

2. NAT를 수행하여 네트워크 IP 주소 보호

인터넷에 연결하는 네트워크의 리소스는 두 가지 종류의 IP 주소를 사용해야 합니다.

- 프라이빗 IP: 프라이빗 네트워크 내의 통신에는 프라이빗 IP를 사용합니다. 이러한 주소는 인터넷을 통해 연결할 수 없습니다.

- 퍼블릭 IP: VPC의 리소스와 인터넷 간의 통ㅅ니에는 퍼블릭 IP 주소를 사용합니다. 퍼블릭 IP 주소는 인터넷을 통해 연결할 수 있습니다.

NAT?

NAT는 Network Address Translation의 약자로, 네트워크 주소 변환을 의미합니다. NAT는 하나의 공인 IP 주소를 여러 개의 사설 IP 주소로 변환하여 사용하는 기술입니다.

인터넷 게이트웨이는 퍼블릭 IP 주소와 프라이빗 IP 주소를 매핑하여 NAT를 수행합니다.

라우팅 테이블

라우팅 테이블은 VPC가 네트워크 트래픽이 전달되는 위치를 결정하는 데 사용되는 규칙 세트(경로)를 포함합니다. VPC를 생성하면, 자동으로 기본 라우팅 테이블이 생성됩니다. 처음에는 기본 라우팅 테이블에 단일 경로만 포함돼 있습니다. 이 로컬 경로는 VPC 내의 모든 리소스에 대해 통신을 허용합니다. 라우팅 테이블의 로컬 경로는 수정할 수 없습니다. VPC에서 인스턴스를 시작할 때마다 로컬 경로는 그 인스턴스를 자동으로 포함합니다. VPC에 대한 사용자 지정 라우팅 테이블을 추가로 생성할 수 있습니다.

VPC 내의 각 서브넷은 라우팅 테이블과 연결되어야 합니다. 서브넷을 특정 라우팅 테이블과 명시적으로 연결하지 않는 경우, 서브넷은 암시적으로 기본 라우팅 테이블과 연결되어 이를 사용합니다. 서브넷은 한 번에 하나의 라우팅 테이블에만 연결할 수 있지만, 여러 서브넷을 같은 라우팅 테이블에 연결할 수 있습니다. 각 서브넷에 대한 사용자 지정 라우팅 테이블을 사용하여 대상 위치에 대해 세부적인 라우팅을 허용합니다.

'자격증 > AWS SAA' 카테고리의 다른 글

| [AWS SAA] 10. VPC 트래픽 보안 (0) | 2023.07.03 |

|---|---|

| [AWS SAA] 9. VPC(Virtual Private Cloud) Part.02 (0) | 2023.07.02 |

| [AWS SAA] 7. IP와 CIDR (0) | 2023.07.02 |

| [AWS SAA] 6. 보안 정책 Part.2 (0) | 2023.07.02 |

| [AWS SAA] 5. 보안 정책 Part.01 (0) | 2023.07.01 |